Campaña de suplantación Trezor

Me fascina la tecnología y oportunidades que hay detrás de la cadena de bloques, sus usos y aplicaciones. Pero si algo me apasiona es la libertad e independencia que esta tecnología puede aportar al ciudadano. Esta libertad, tiene un coste asociado, ya que al ser tú tu propio banco, la seguridad depende exclusivamente de ti y eso lo saben muy bien los ciberdelincuentes, a los que me gusta, personalmente, denominar genéricamente como "agente amenaza".

En la madrugada del domingo 3 de abril de 2022 recibí, en mi correo privado asociado a mi billetera fría de la marca Trezor, un correo –aparentemente oficial y personalizado– que alertaba del compromiso de un servidor del fabricante de monederos hardware y la posibilidad de perder las criptomonedas almacenadas en las billeteras de un total de 106.856 de sus clientes. Por supuesto, me encontraba entre los afectados y ese era el motivo por el que recibía este correo. Ver ilustración siguiente.

|

| Ilustración 1: muestra de correo suplantando a Trezor |

Es importante la personalización del correo recibido, lo había recibido en una cuenta que solo utilizo para cosas importantes. Además, el hecho de recibirlo en la cuenta en la que realmente tengo asociado mi monedero, apuntaba la posibilidad de que algún tipo de fuga o compromiso en la cadena de suministro/proveedores del fabricante Trezor.

Sobre el texto del falso mensaje

El esquema estaba bastante bien elaborado. Un dominio latente durante meses para crear un contexto de verosimilitud, muy similar al oficial de la marca. El mensaje iba dirigido a los buzones adecuados manteniendo el formato y estilo habitual de Trezor. Si bien, había un error que era fácil de detectar si conoces la tecnología, por eso hay que entenderla bien, especialmente si confías en ella tus ahorros.

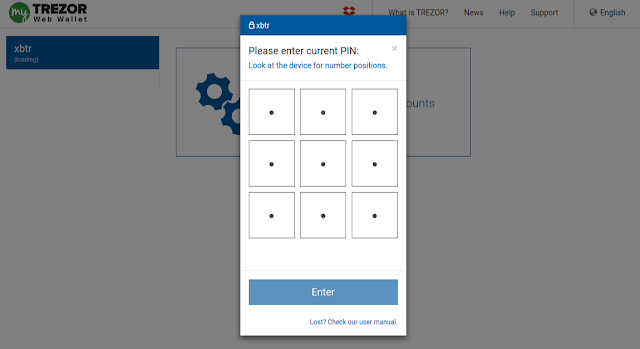

El agente amenaza trataba de convencer a las potenciales víctimas de la necesidad de actualizar la versión del software de escritorio, Trezor Suite, junto al PIN asociado al dispositivo. Notad que esto no tiene sentido ya que el PIN, no se almacena remotamente en ningún servidor de Trezor, es local al dispositivo y también independiente de la billetera, solo permite el acceso físico al dispositivo si bien podría restaurarse la billetera en otro dispositivo a partir de las palabras semilla –con las que se genera la clave privada– y ni siquiera haría falta el PIN ya que en el nuevo dispositivo se crearía un nuevo PIN.

El PIN tampoco puede ser capturado desde el ordenador debido al proceso seguro de introducción del mismo basado en una matriz ciega numérica cuya disposición cambia cada vez que se solicita, de esta forma puede utilizarse de forma segura incluso aunque el ordenador esté infectado con un troyano que capturase las pulsaciones del teclado y ratón, así como la pantalla.

En pocas palabras: el PIN es específico para el dispositivo hardware, permitiendo el acceso a la operación del mismo y protegiéndolo del uso, pero no es específico a tu billetera –dirección en la cadena de bloques–, que puede ser protegida eficazmente con una contraseña –conocida como passphrase– que es específica de la billetera, de forma que incluso aún robando el dispositivo hardware y conociendo el PIN –e incluso descubriendo la semilla de recuperación mediante desensamblado y análisis bajo microscopio electrónico– no es posible acceder a la billetera en la que almacenamos nuestras criptomonedas sin conocer esa contraseña, ya que no se almacena en el dispositivo y, además, no existe una contraseña correcta o incorrecta, cada contraseña genera una billetera distinta conocida como billetera oculta.

Notificando al fabricante

Tras análisis somero, avisé con información útil al fabricante –hay que pensar en los demás, somos una comunidad– mediante mensaje privado a su cuenta oficial de Twitter, a las 9:33 h (UTC+1, España). Este fue el mensaje de advertencia y la posterior respuesta, varias horas después.

El fabricante reconoce el incidente

Apenas unas dos horas –aproximadamente– tras mi notificación, Trezor publicó en su cuenta oficial el incidente.

Apenas 40 minutos después de anunciar oficialmente la investigación del incidente, Trezor confirma que MailChimp, uno de los CRM y servicios de publicidad y gestión de listas de suscriptores más utilizados del mundo, ha sufrido un incidente en el que el agente amenaza buscaba compañías relativas a criptomonedas.

|

| Ilustración 6: compromiso de MailChimp |

El compromiso de MailChimp explica cómo, el agente amenaza, había podido obtener mi dirección de correo privada asociada a mi monedero frío. No es un compromiso, por tanto, de Trezor, sino de un proveedor, su servicio de publicidad y gestión de suscriptores, MailChimp. Notad que, en su tuit, Trezor habla de un insider, que podemos definir como empleado desleal que se vuelve contra la organización. Si no sabéis qué es un insider, os lo cuento en menos de 2 minutos en este vídeo.

Análisis de los artefactos maliciosos

En el falso correo había un gran botón verde con un enlace para descargar la "última versión de Trezor Suite". Algunos aspectos interesantes es que el enlace inicial no es más que una redirectora que deriva a un falso dominio de Trezor.

|

| Ilustración 7: enlace a descarga falsa Trezor Suite |

Notad que el dominio que suplanta hace uso de IDN o Nombres de Dominio Internacionales, en un intento de engañar a un ojo no entrenado, ya que el sistema actual de DNS no soporta alfabeto internacional y requiere una codificación conocida como Punnycode.

La "e" de trezor ha sido cambiada por el siguiente carácter Unicode letra latina e con punto debajo.

ẹ

Se ha de notar que este carácter no es soportado por el sistema de resolución de nombres de dominio actual, que solo soporta ASCII-127, de forma que se codifica en Pynycode, un sistema que básicamente sustituye los caracteres UTF-8 por una codificación en ASCII-127 alternativa que sí es soportada por el servicio de DNS. La utilización de caracteres unicode es habitual ya que es posible utilizar letras de distintos alfabetos que son muy similares al alfabeto latino –u otro– y es fácil crear un dominio cuyo nombre sea, visualmente, semejante a aquel que pretende suplantar.

|

| Ilustración 9: codificación utf-8 |

Otro dato curioso es que la IP a la que resuelve el falso dominio está alojada en Rusia.

El falso dominio clonaba la web de la herramienta de gestión de la billetera hardware de Trezor, Trezor Suite. En la siguiente ilustración una captura de la web.

Sobre la falsa Trezor Suite

Tan solo he descargado y analizado la versión para macOS, os comento lo que he podido ver hasta el momento. Aparentemente la "nueva" actualización es la versión 22.4.0, que no existe, siendo la oficial la 22.3.2.

Comparto los resúmenes criptográficos, SHA 256, versión falsa y oficial:

Al montar los volúmenes de ambas versiones, en la falsa se aprecia un fichero de más.

Aunque en realidad todos estos ficheros han cambiado su resumen criptográfico con respecto a la última versión disponible por parte del fabricante:

El agente amenaza juega con blancas, ha elegido la madrugada del domingo –momento en el que los equipos de seguridad están de fiesta– para un ataque muy elaborado contra los clientes del gigante de la seguridad en criptomonedas, Trezor. Habitualmente se centran en los Exchanges, por la enorme cantidad de llaves privadas que almacenan, con las que pueden obtener el control total de miles de direcciones de billeteras.

No se ha instalado en un entorno controlado la falsa actualización, al fin y al cabo es domingo y debería estar descansando, además no dispongo de un entorno aislado para analizar software macOS. Intuyo que la versión modficada podría utilizar ingenieria social para lograr que la víctima introduzca las semillas de recuperación y así poder recrear la clave privada del monedero hardware sobre otro dispositivo en manos del agente amenaza. Podría llegar incluso a solicitar la contraseña y PIN evitando los mecanismos seguros de introducción de datos (por ejemplo en un campo de datos que sí puedan leer y remitir a un centro de control remoto).

Otro escenario posible es que fuera un ataque ransomware y secuestrara tu información exigiendo un rescate en criptomonedas. Un objetivo más sencillo que la billetera fría, es tu Exchange o servicio de intercambio. La billetera hardware es realmente mucho más segura aunque es fácil que mediante ingenieria social facilites toda la información que el agente amenaza necesita, por eso hay que desconfiar siempre y bajo ninguna circunstancia hacer uso de tus palabras semilla excepto para restaurar tu billetera en un nuevo dispositivo.

Probablemente Trezor o alguien publicará un informe técnico detallado con la intención final de este software malicioso. No dispongo de un laboratorio macOS para analizar, a excepción de mi propia máquina.

Mi recomendación:

- Desconfía de todo, especialmente de mensajes que soliciten actualizaciones urgentes, verifica el remitente, enlaces y entiende la tecnología o busca un asesor de seguridad, esto te permitirá entender que el PIN no está asociado nada más que al dispositivo pero no protege tu billetera, solo impide el uso del dispositivo. El conocimiento te permitirá entender el escenario de amenaza y no caer en la trampa víctima del factor humano (avaricia, miedo, ...).

- Añade una contraseña o passphrase para crear un monedero oculto. De hecho deberías tener un monedero estándar con una cantidad pequeña de criptomonedas por si un día tratan de obligarte a que reveles el PIN, como aparentemente le ocurrió al fundador de Tuenti, que asegura que le torturaron para robarle bitcoins, aunque recientemente ha cambiado su versión. Si tienes una billetera estándar con algo de dinero podrás entregarlo en caso de amenaza –recuerda que ahora eres tu propio banco– y mantener tus ahorros en una billetera oculta con una contraseña que solo tú conoces. Para acceder a la billetera estándar solo se necesita el PIN.

- Utiliza billeteras frías o hardware, a pesar de lo que cuento aquí es lo más seguro.

- Si puedes hazte con llaves hardware compatibles U2F/FIDO2, podrás aplicar la mejor autenticación multifactor y, además, aunque estas llaves no se pueden clonar, incorporan otros mecanismos de seguridad como por ejemplo un contador del número de veces que las has utilizado, de forma que incluso en el supuesto de que alguien consiguiera clonarlas, podrías detectarlo ya que no coincidiría el contador almacenado en el servidor que soportan webauthn con el contador interno de la llave.

- El compromiso de MailChimp significa que la lista de clientes de Trezor ya está en manos de, al menos, un agente amenaza y probablemente circule en foros clandestinos. En adelante habrá que estar muy atento a futuros escenarios de suplantación.

- Aprende todo lo que puedas sobre la tecnología que utilices, el conocimiento es poder.

Actualización: sobre el contrabando de la información robada

Ya se está comercializando la información en foros clandestinos... estad preparados para una avalancha de suplantaciones y distintos escenarios de ataque. No solo contra propietarios de un monedero hardware de la marca Trezor, quizás también contra muchos otros sectores y compañías. Esperemos que MailChimp aclare el alcance del compromiso y se notifique adecuadamente y en tiempo.

|

| Ilustración F: contrabando de la información robada en foros clandestinos |

Actualización 2: el informe de Trezor.

Trezor ha publicado en su blog el informe sobre el incidente. Efectivamente como os planteaba en las conclusiones, la falsa aplicación de Trezor Suite, que según la compañía presentaba una funcionalidad muy realista, solicitaba las palabras de recuperación o semilla y las enviaba al agente amenaza, de forma que este podía recuperar la billetera sobre otro dispositivo y robar los fondos. Uno de los ataques más avanzados hasta el momento contra usuarios finales. El hecho de que la aplicación de Trezor sea código abierto, es positivo para poder auditar nosotros el código y saber que no hay puertas traseras, pero aquí un tercero lo ha utilizado para crear una versión clonada del software original con un comportamiento malicioso añadido destinado a robar las claves privadas que permiten la operación de tus criptomonedas.

Actualización 3: el compromiso de MailChimp

MailChimp ha informado que los intrusos, mediante un ataque de ingeniería social, pudieron acceder a datos de 300 clientes –empresas que gestionan sus boletines y suscriptores vía MailChimp– y lograron exportar información –datos de audiencia, es decir, clientes/suscriptores– de un total de 102 empresas, la mayoría relacionadas con criptoactivos e inversiones. Entre ellas, Trezor. Hemos de esperar futuros ataques muy dirigidos y probablemente tan elaborados y sofisticados como el que os he descrito en esta publicación. El dato positivo para los que nos dedicamos a ciberseguridad, es que habrá mucho trabajo en el sector. El negativo es que vienen meses muy duros para los inversores y tenedores de criptomonedas.

Es importante que se haga pública la lista de empresas exfiltradas durante el incidente, no solo por sus clientes residenciales –ciudadanos, usuarios finales– sino pues de ser proveedores de otras empresas, el agente amenaza dispone de información clave y real que le permite elaborar ataques de suplantación bajo contextos muy realistas, en los que la ratio de éxito será, probablemente, muy alta.

Comentarios

Publicar un comentario